LockCrypt Ransomware. Sửa chữa PC bị nhiễm trùng

Một phần mềm ransomware độc hại tương đối yếu hơn, LockCrypt, đã hoạt động dưới tầm kiểm soát để thực hiện các cuộc tấn công tội phạm mạng quy mô thấp kể từ tháng 6 năm 2017. Nó hoạt động nổi bật nhất vào tháng 2 và tháng 3 năm nay, nhưng do phải cài đặt ransomware thủ công trên các thiết bị để có hiệu lực, nó không gây ra mối đe dọa lớn như một số ransomware tội phạm tiền điện tử khét tiếng nhất hiện có, GrandCrab là một trong số đó. Khi phân tích (của một mẫu vật thu được từ VirusTotal) bởi các công ty chống vi-rút như tập đoàn Romania BitDefender và Phòng thí nghiệm nghiên cứu MalwareBytes, các chuyên gia bảo mật đã phát hiện ra một số lỗ hổng trong lập trình của ransomware có thể được đảo ngược để giải mã các tệp bị đánh cắp. Sử dụng thông tin thu thập được, BitDefender đã phát hành một Công cụ giải mã có thể khôi phục các tệp trên tất cả các phiên bản của LockCrypt ransomware ngoại trừ phiên bản mới nhất.

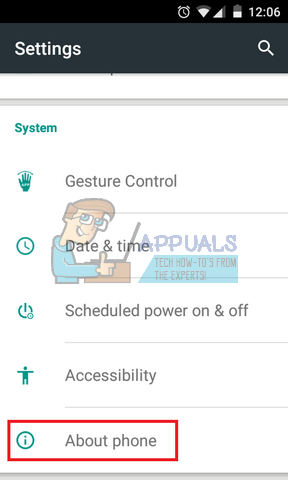

Theo một nghiên cứu kỹ lưỡng của MalwareBytes Lab báo cáo phân tích phần mềm độc hại từ trong ra ngoài, lỗ hổng đầu tiên được phát hiện trong LockCrypt là nó yêu cầu cài đặt thủ công và đặc quyền của quản trị viên để có hiệu lực. Nếu các điều kiện này được đáp ứng, tệp thực thi sẽ chạy, đặt tệp wwvcm.exe trong C: Windows và thêm khóa đăng ký tương ứng. Một khi ransomware bắt đầu xâm nhập vào hệ thống, nó sẽ mã hóa tất cả các tệp mà nó có thể truy cập, bao gồm cả tệp .exe, dừng các quy trình của hệ thống trên đường đi để đảm bảo rằng quy trình của chính nó tiếp tục không bị gián đoạn. Tên tệp được thay đổi thành chuỗi chữ và số base64 ngẫu nhiên và phần mở rộng của chúng được đặt thành .1btc. Ghi chú đòi tiền chuộc bằng tệp văn bản được đưa ra ở cuối quá trình và thông tin bổ sung được lưu trữ trong sổ đăng ký HKEY_LOCAL_MACHINE có chứa “ID” được chỉ định của người dùng bị tấn công cũng như lời nhắc về hướng dẫn khôi phục tệp.

LockCrypt Ransomware Note Pop-up. MalwareBytes Lab

Mặc dù phần mềm ransomware này có thể chạy mà không cần kết nối internet, trong trường hợp nó được kết nối, các nhà nghiên cứu đã phát hiện thấy nó giao tiếp với một CnC ở Iran, gửi cho nó dữ liệu chữ và số base64 giải mã cho ID, hệ điều hành và của thiết bị bị tấn công. ransomware ức chế vị trí trên ổ đĩa. Các nhà nghiên cứu đã phát hiện ra rằng mã của phần mềm độc hại sử dụng chức năng GetTickCount để đặt tên và giao tiếp bằng chữ và số ngẫu nhiên không phải là mã đặc biệt mạnh để giải mã. Điều này được thực hiện trong hai phần: phần đầu tiên sử dụng hoạt động XOR trong khi phần thứ hai sử dụng XOR cũng như ROL và hoán đổi bit. Các phương pháp yếu này khiến mã của phần mềm độc hại có thể dễ dàng giải mã được, đó là cách BitDefender có thể thao túng nó để tạo công cụ giải mã cho các tệp .1btc bị khóa.

BitDefender đã nghiên cứu nhiều phiên bản của ransomware LockCrypt để phát minh ra Công cụ BitDefender công khai có thể giải mã các tệp .1btc. Các phiên bản khác của phần mềm độc hại cũng mã hóa các tệp thành các phần mở rộng .lock, .2018 và .mich. Các phần mềm này cũng có thể giải mã được khi liên hệ với nhà nghiên cứu bảo mật Michael Gillespie . Phiên bản gần đây nhất của ransomware dường như mã hóa các tệp thành phần mở rộng .BI_D mà cơ chế giải mã chưa được phát minh, nhưng tất cả các phiên bản trước đó hiện có thể giải mã dễ dàng.