IBM, Phòng thí nghiệm Quốc gia Oak Ridge

Nhiều lỗi bảo mật trong Trình quản lý rủi ro dữ liệu của IBM (IDRM), một trong những công cụ bảo mật doanh nghiệp của IBM, đã được một nhà nghiên cứu bảo mật bên thứ ba tiết lộ. Ngẫu nhiên, các lỗ hổng bảo mật của Zero-Day vẫn chưa được chính thức thừa nhận, chưa nói đến việc được vá thành công bởi IBM.

Một nhà nghiên cứu đã phát hiện ra ít nhất bốn lỗ hổng bảo mật, với khả năng Thực thi mã từ xa (RCE) tiềm năng, được cho là có sẵn trong tự nhiên. Nhà nghiên cứu tuyên bố anh ta đã cố gắng tiếp cận IBM và chia sẻ chi tiết về các lỗi bảo mật bên trong thiết bị ảo bảo mật Data Risk Manager của IBM, nhưng IBM từ chối thừa nhận chúng và do đó, dường như đã để chúng chưa được vá.

IBM Từ chối Chấp nhận Báo cáo Lỗ hổng Bảo mật Zero-Day?

Trình quản lý Rủi ro Dữ liệu của IBM là một sản phẩm doanh nghiệp cung cấp khả năng khám phá và phân loại dữ liệu. Nền tảng này bao gồm các phân tích chi tiết về rủi ro kinh doanh dựa trên các tài sản thông tin bên trong tổ chức. Không cần phải nói thêm, nền tảng này có quyền truy cập vào thông tin quan trọng và nhạy cảm về các doanh nghiệp sử dụng cùng. Nếu bị xâm phạm, toàn bộ nền tảng có thể bị biến thành nô lệ có thể giúp tin tặc dễ dàng truy cập vào nhiều phần mềm và cơ sở dữ liệu hơn.

Nhà nghiên cứu bảo mật tiết lộ bốn ngày không #vulnerabilities điều đó ảnh hưởng đến Trình quản lý rủi ro dữ liệu của IBM (IDRM), một trong những #enter domainsecurity công cụ. #an ninh mạng https://t.co/jvdcufgQqi https://t.co/2cKjfrCOoz

- David De Sousa (@DavidDeSDrumond) Ngày 21 tháng 4 năm 2020

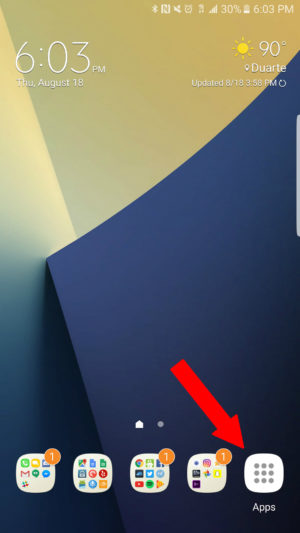

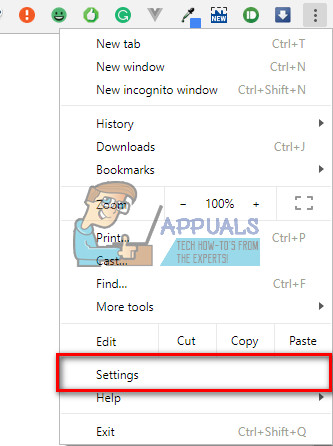

Pedro Ribeiro của Agile Information Security ở Anh đã điều tra phiên bản 2.0.3 của IBM Data Risk Manager và báo cáo đã phát hiện ra tổng cộng bốn lỗ hổng. Sau khi xác nhận các sai sót, Ribeiro đã cố gắng tiết lộ cho IBM thông qua CERT / CC tại Đại học Carnegie Mellon. Tình cờ, IBM vận hành nền tảng HackerOne, về cơ bản là một kênh chính thức để báo cáo các điểm yếu bảo mật như vậy. Tuy nhiên, Ribeiro không phải là người dùng HackerOne và dường như không muốn tham gia, vì vậy anh ấy đã thử thông qua CERT / CC. Thật kỳ lạ, IBM từ chối thừa nhận các sai sót với thông báo sau:

' Chúng tôi đã đánh giá báo cáo này và kết luận là nằm ngoài phạm vi chương trình tiết lộ lỗ hổng bảo mật của chúng tôi vì sản phẩm này chỉ dành cho hỗ trợ “nâng cao” do khách hàng của chúng tôi chi trả . Điều này được nêu trong chính sách của chúng tôi https://hackerone.com/ibm . Để đủ điều kiện tham gia chương trình này, bạn không phải có hợp đồng thực hiện kiểm tra bảo mật cho Tập đoàn IBM, công ty con của IBM hoặc khách hàng của IBM trong vòng 6 tháng trước khi gửi báo cáo. '

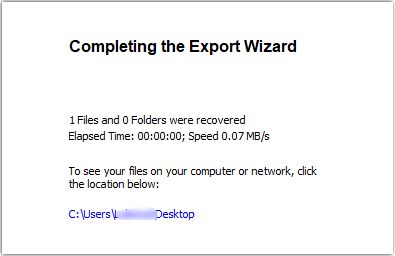

Sau khi báo cáo lỗ hổng bảo mật miễn phí bị từ chối, nhà nghiên cứu đã công bố chi tiết trên GitHub về bốn vấn đề . Nhà nghiên cứu đảm bảo lý do xuất bản báo cáo là để các công ty sử dụng IDRM của IBM nhận thức được các lỗi bảo mật và cho phép họ thực hiện các biện pháp giảm nhẹ để ngăn chặn bất kỳ cuộc tấn công nào.

Các lỗ hổng bảo mật trong 0 ngày trong IDRM của IBM là gì?

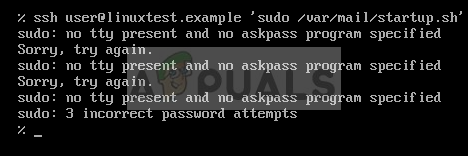

Trong số bốn, ba trong số các lỗi bảo mật có thể được sử dụng cùng nhau để giành quyền root trên sản phẩm. Các lỗ hổng bao gồm bỏ qua xác thực, lỗ hổng chèn lệnh và mật khẩu mặc định không an toàn.

Bỏ qua xác thực cho phép kẻ tấn công lạm dụng vấn đề với API để yêu cầu công cụ Trình quản lý rủi ro dữ liệu chấp nhận ID phiên tùy ý và tên người dùng, sau đó gửi một lệnh riêng biệt để tạo mật khẩu mới cho tên người dùng đó. Khai thác thành công cuộc tấn công về cơ bản mang lại quyền truy cập vào bảng điều khiển quản trị web. Điều này có nghĩa là hệ thống xác thực hoặc truy cập được ủy quyền của nền tảng hoàn toàn bị bỏ qua và kẻ tấn công có toàn quyền truy cập quản trị vào IDRM.

https://twitter.com/sudoWright/status/1252641787216375818

Với quyền truy cập quản trị, kẻ tấn công có thể sử dụng lỗ hổng tiêm lệnh để tải lên một tệp tùy ý. Khi lỗ hổng thứ ba kết hợp với hai lỗ hổng đầu tiên, nó cho phép kẻ tấn công từ xa chưa được xác thực đạt được Thực thi mã từ xa (RCE) dưới dạng root trên thiết bị ảo IDRM, dẫn đến sự xâm phạm hệ thống hoàn toàn. Tóm tắt bốn lỗ hổng bảo mật trong Zero-Day trong IDRM của IBM:

- Bỏ qua cơ chế xác thực IDRM

- Một điểm tiêm lệnh trong một trong các API IDRM cho phép các cuộc tấn công chạy lệnh của riêng chúng trên ứng dụng

- Tên người dùng và mật khẩu được mã hóa cứng kết hợp a3user / idrm

- Một lỗ hổng trong IDRM API có thể cho phép tin tặc từ xa tải xuống tệp từ công cụ IDRM

Nếu điều đó không đủ gây hại, nhà nghiên cứu đã hứa sẽ tiết lộ chi tiết về hai mô-đun Metasploit bỏ qua xác thực và khai thác thực thi mã từ xa và tải xuống tệp tùy ý sai sót.

Điều quan trọng cần lưu ý là bất chấp sự hiện diện của các lỗ hổng bảo mật bên trong IDRM của IBM, khả năng khai thác thành công giống nhau khá mỏng . Điều này chủ yếu là do các công ty triển khai IDRM của IBM trên hệ thống của họ thường ngăn chặn truy cập thông qua internet. Tuy nhiên, nếu thiết bị IDRM được tiếp xúc trực tuyến, các cuộc tấn công có thể được thực hiện từ xa. Hơn nữa, kẻ tấn công có quyền truy cập vào một máy trạm trên mạng nội bộ của công ty có thể chiếm quyền điều khiển thiết bị IDRM. Sau khi xâm nhập thành công, kẻ tấn công có thể dễ dàng trích xuất thông tin xác thực cho các hệ thống khác. Những điều này có khả năng mang lại cho kẻ tấn công khả năng di chuyển theo chiều ngang sang các hệ thống khác trên mạng của công ty.

Thẻ IBM