Cortana. Trên MSFT

Windows 10 của Microsoft được biết đến là một hệ điều hành rất dễ tùy biến. Điều này cho phép tạo ra vô số cách để khai thác hệ điều hành. Tuy nhiên, điều đó đã được chấp nhận, Microsoft cống hiến hết mình cho việc cải tiến liên tục bảo mật của hệ thống, phát hành các bản cập nhật bảo mật nhanh chóng và sửa lỗi cho các lỗ hổng nghiêm trọng được phát hiện. Khi Microsoft tiếp tục đầu tư nỗ lực vào việc cải thiện Windows theo cách này, một lỗ hổng khác đã xuất hiện cho phép tin tặc thực hiện các lệnh tùy ý trên hệ thống chỉ bằng cách sử dụng lệnh thoại trên thiết bị.

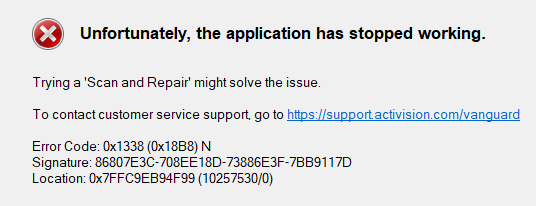

Lỗ hổng này, được gọi là “Open Sesame”, là một lỗ hổng trong trợ lý dựa trên phản hồi bằng giọng nói kỹ thuật số của Microsoft, Cortana. Lỗ hổng này đã được thảo luận tại hội nghị Black Hat USA 2018 ở Las Vegas vừa kết thúc cách đây vài ngày. Người ta phát hiện ra rằng lỗ hổng Open Sesame cho phép tin tặc sử dụng lệnh thoại để truy cập dữ liệu nhạy cảm cũng như đưa ra các lệnh hệ thống để tải xuống hoặc chạy các tệp có thể kết nối nó với các máy chủ độc hại. Ngoài ra, chỉ cần khẩu lệnh thôi cũng đủ cấp cho hệ thống những đặc quyền nhất định để thực hiện các hành động này ngay cả khi máy tính bị khóa ở màn hình khóa.

Vì Cortana được thiết kế để trở thành trợ lý dựa trên giọng nói, ngay cả khi hệ thống bị khóa, lệnh thoại được coi là đủ để vượt qua bất kỳ mục nhập bàn phím hoặc yêu cầu chuột nào để mở khóa hệ thống vì giọng nói là đủ để cấp quyền. Hơn thế nữa, mặc dù màn hình bị khóa, vì Windows 10 chạy các ứng dụng của nó trong nền bất kể, lệnh thoại có thể nhấn vào các ứng dụng đang chạy để hướng chúng hoạt động theo một cách nhất định.

Lỗ hổng bảo mật đã được gắn nhãn CVE-2018-8410 . Nó được phát hiện ảnh hưởng đến Bản cập nhật Windows 10 Fall Creators v1709, Bản cập nhật tháng 4 năm 2018 v1803 và các bản cập nhật mới hơn. Microsoft đã được thông báo về lỗ hổng này vào tháng 4 khi các nhà nghiên cứu Israel phát hiện ra nó đã chuyển giao nó cho họ. Microsoft đã chỉ đưa ra một tuyên bố sau đây về chủ đề của lỗ hổng nghiêm trọng này.

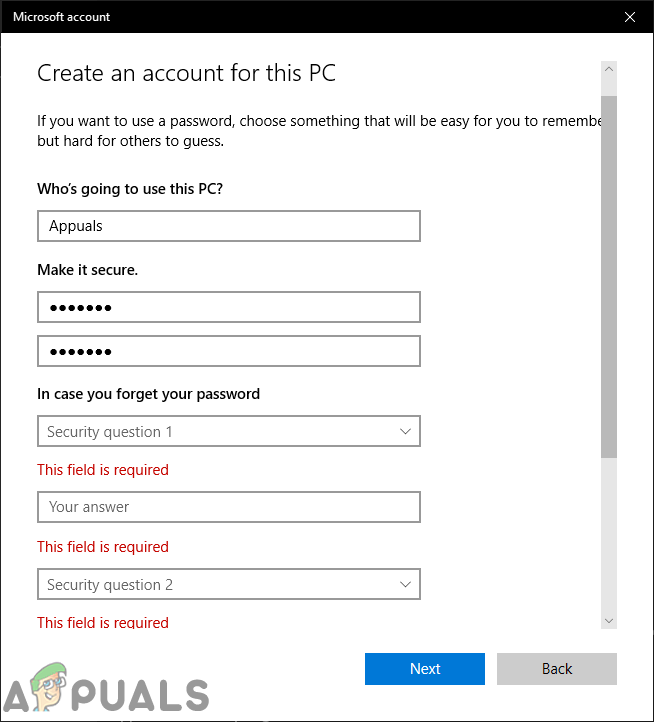

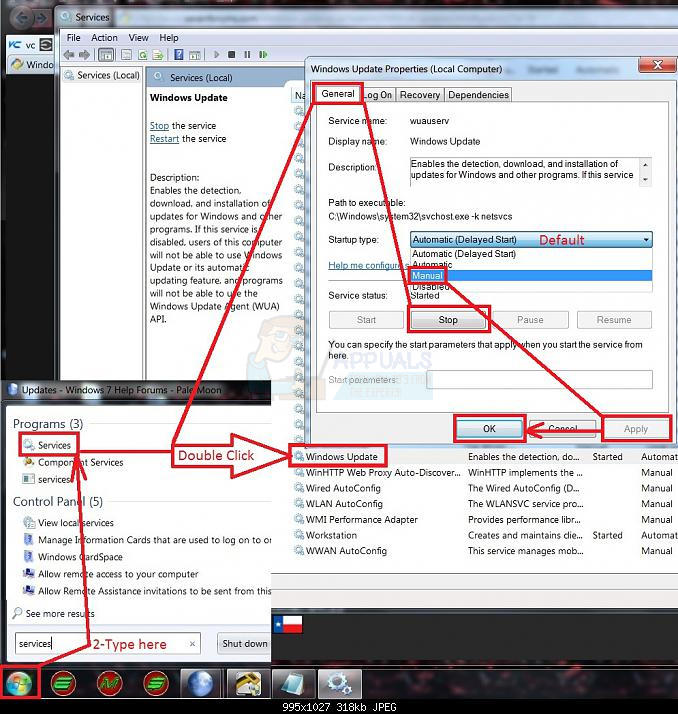

Lỗ hổng Elevation of Privilege tồn tại khi Cortana lấy dữ liệu từ các dịch vụ đầu vào của người dùng mà không xem xét trạng thái. Kẻ tấn công đã khai thác thành công lỗ hổng có thể thực hiện các lệnh với quyền cao hơn. Để khai thác lỗ hổng, kẻ tấn công sẽ yêu cầu quyền truy cập vật lý / bảng điều khiển và hệ thống sẽ cần kích hoạt hỗ trợ Cortana. Bản cập nhật bảo mật giải quyết lỗ hổng bảo mật bằng cách đảm bảo Cortana xem xét trạng thái khi truy xuất thông tin từ các dịch vụ đầu vào - Microsoft

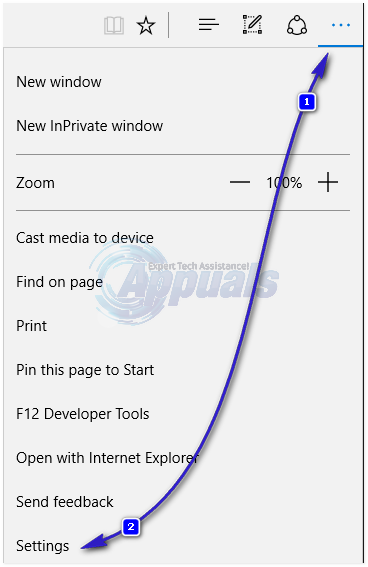

Không có kỹ thuật giảm thiểu nào có sẵn ngoài việc giữ thiết bị của bạn trong phạm vi của riêng bạn để kẻ tấn công gần đó không thể ra lệnh bằng giọng nói để khai thác. Chúng tôi đang đợi bản cập nhật từ Microsoft để giải quyết vấn đề này.

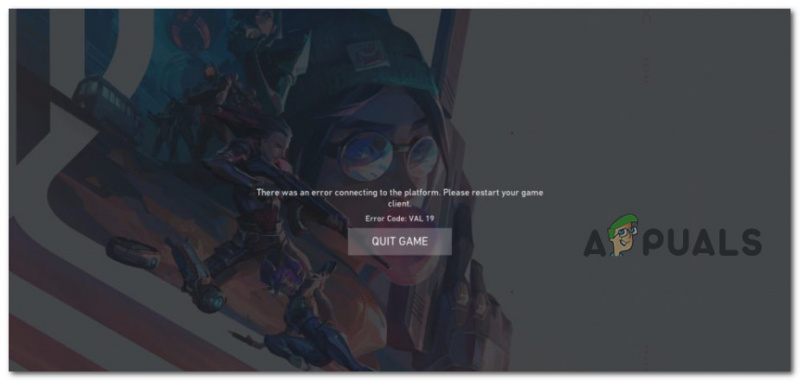

Đoạn video sau đây của Ron Marcovich cho thấy sự khai thác trong hành động.