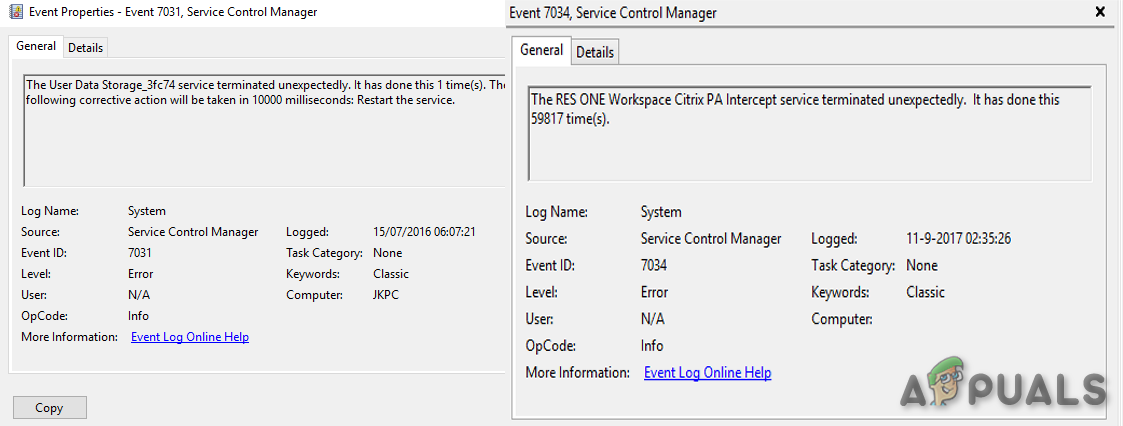

Đầu tuần này, một người dùng trên Twitter có tên người dùng SandboxEscaper đã đăng trên nguồn cấp dữ liệu của nền tảng truyền thông xã hội với thông tin liên quan đến lỗ hổng báo cáo đặc quyền cục bộ zero-day gây hại cho hệ điều hành Windows của Microsoft. Người dùng, SandboxEscaper, cũng bao gồm một bằng chứng về khái niệm cùng với bài đăng của anh ấy được liên kết tới thông qua tham chiếu trang web GitHub có chứa bằng chứng của khái niệm chi tiết.

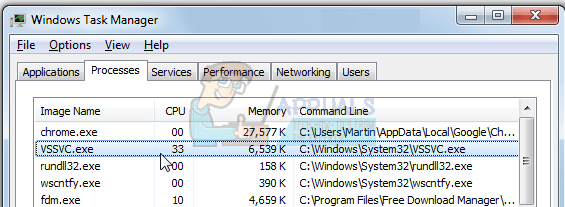

Theo thông tin mà người dùng đã đăng, lỗ hổng bảo mật cục bộ tồn tại trong giao diện Gọi thủ tục cục bộ nâng cao (ALPC) mà Microsoft Windows ’Task Scheduler sử dụng. Việc khai thác lỗ hổng này có thể cấp cho kẻ tấn công độc hại quyền có được đặc quyền người dùng cục bộ của hệ thống trên thiết bị bị khai thác.

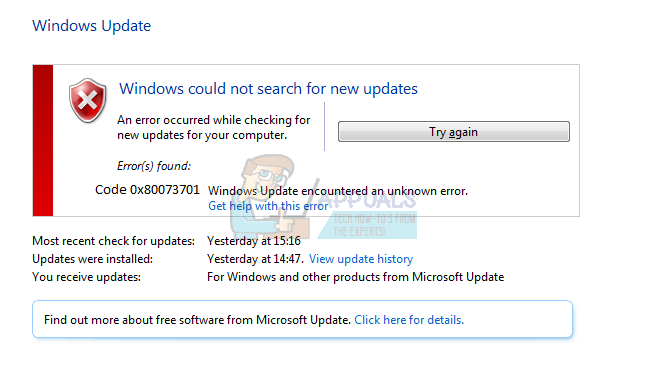

Tiếp tục tweet của người dùng, có vẻ như chưa có nhà cung cấp nào phát hành giải pháp khắc phục lỗ hổng này. Có vẻ như mặc dù đã thảo luận về lỗ hổng bảo mật trên Twitter bởi SandboxEscaper và sự xác nhận của nó bởi các nhà nghiên cứu bảo mật khác như Kevin Beaumont, lỗ hổng bảo mật vẫn chưa được nhà cung cấp chính thức giải quyết và nó thậm chí còn chưa nhận được nhãn nhận dạng CVE để điều tra thêm và phát hành thông tin công khai. Mặc dù thực tế là nó chưa được xử lý trong miền CVE, nhưng lỗ hổng bảo mật đã được xếp hạng trên thang điểm CVSS 3.0 là có mức độ rủi ro trung bình cần được chú ý nhanh chóng.

Có người dùng cuối -> Lỗi leo thang đặc quyền HỆ THỐNG trong Windows thông qua Trình lập lịch tác vụ, nó hoạt động. Cũng có người thuê @SandboxEscaper . https://t.co/TArOrY0YGV

- Đăng ký bình chọn (@GossiTheDog) 27 tháng 8, 2018

Mặc dù Microsoft vẫn chưa phát hành bất kỳ bản sửa lỗi, bản cập nhật chính thức hoặc lời khuyên nào liên quan đến vấn đề này, nhưng một phát ngôn viên của Microsoft đã xác nhận rằng công ty đã biết về lỗ hổng bảo mật, đồng thời nói thêm rằng Microsoft sẽ “chủ động cập nhật các lời khuyên bị ảnh hưởng càng sớm càng tốt.” Với thành tích của Microsoft trong việc cung cấp các bản sửa lỗi nhanh chóng và thông minh cho các lỗ hổng nguy hiểm, chúng tôi có thể mong đợi một bản cập nhật rất sớm.

0patch, tuy nhiên, đã phát hành một bản vá cho lỗ hổng bảo mật trong khi đó người dùng bị ảnh hưởng có thể thực hiện nếu cần. Micropatch hoạt động trên Windows 10 64bit phiên bản 1803 và 64bit Windows Server 2016. Để đạt được micropatch này, bạn phải tải xuống và chạy trình cài đặt 0patch Agent, đăng ký thiết bị bằng tài khoản và sau đó tải xuống các bản cập nhật micropatch có sẵn theo nhu cầu của hệ thống của bạn. Trang tải xuống cũng chứa bản vá lỗ hổng Trình lập lịch tác vụ mới nhất này. 0patch cảnh báo rằng micropatch là một bản sửa lỗi tạm thời và bản phát hành chính thức từ Microsoft nên được tìm kiếm như một giải pháp vĩnh viễn cho lỗ hổng bảo mật.

Đáng ngạc nhiên là SandboxEscaper đã biến mất hoàn toàn khỏi Twitter với tài khoản của anh ấy biến mất khỏi các nguồn cấp dữ liệu chính ngay sau khi thông tin về việc khai thác Windows zero-day đã được đăng. Có vẻ như người dùng hiện đã trở lại Twitter (hoặc đang biến động trên trang mạng xã hội), nhưng không có thông tin mới nào được chia sẻ về vấn đề này.

Thẻ Microsoft các cửa sổ