Lỗ hổng bảo mật của Cisco CVE-2018-0375. Đối tác ZLAN

Nhà sản xuất phần cứng bảo mật và mạng, Cisco , bị tấn công bởi lỗ hổng backdoor lớn thứ năm cho Bộ chính sách Cisco của nó trong năm tháng qua. Cisco là công ty chuyên tạo ra các giải pháp mạng cho các doanh nghiệp và nhà cung cấp dịch vụ. Điều này cho phép các công ty quản lý, hạn chế và giám sát cách khách hàng và nhân viên sử dụng dịch vụ mạng của công ty thông qua các lệnh xâm nhập mạng truy cập, quan sát và thu thập dữ liệu về hoạt động trực tuyến của người dùng. Thông tin này có thể truy cập được thông qua một quản trị viên trung tâm do công ty cung cấp kiểm soát và các chính sách của công ty liên quan đến việc sử dụng internet, chẳng hạn như chặn các trang web nhất định, được thực thi thông qua hệ thống này. Phần mềm mà Cisco đưa ra có chủ ý bao gồm các tính năng xâm nhập mạng như vậy để cho phép các tập đoàn giám sát hệ thống hoàn chỉnh và hiệu quả. Tuy nhiên, nếu thông tin đăng nhập của quản trị viên bị xâm phạm hoặc một người bên ngoài độc hại có thể truy cập vào trung tâm chỉ huy, họ có thể tàn phá mạng, có quyền truy cập hoàn toàn vào hoạt động của người dùng và có thể kiểm soát miền của họ tuy nhiên s / anh ấy chọn. Đây là điều mà Cisco gặp rủi ro trong CVE-2018-0375 (ID lỗi: CSCvh02680 ) đã nhận được một CVSS xếp hạng mức độ nghiêm trọng là 9,8 trên 10. Lỗ hổng bảo mật được phát hiện thông qua một thử nghiệm bảo mật nội bộ do Cisco thực hiện.

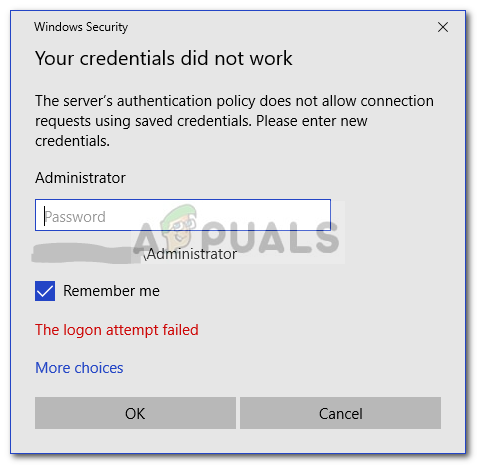

Báo cáo của Cisco về vấn đề này đã được xuất bản vào ngày 18 tháng 7 năm 2018, lúc 1600 giờ GMT và tư vấn được đưa ra dưới nhãn nhận dạng “cisco-sa-20180718-policy-cm-default-psswrd”. Bản tóm tắt của báo cáo giải thích rằng lỗ hổng tồn tại trong Trình quản lý cụm của Bộ chính sách của Cisco (trước khi phát hành 18.2.0) và nó có khả năng cho phép một tin tặc từ xa trái phép truy cập vào tài khoản gốc được nhúng trong phần mềm. Tài khoản gốc có thông tin đăng nhập mặc định, có nguy cơ bị thao túng, tin tặc có thể sử dụng để truy cập vào mạng và kiểm soát nó với đầy đủ quyền quản trị viên.

Cisco khẳng định rằng đây là một lỗ hổng cơ bản và không có giải pháp nào cho vấn đề này. Do đó, công ty đã phát hành bản vá miễn phí trong phiên bản 18.2.0 và tất cả người dùng sản phẩm của họ được khuyến khích đảm bảo rằng hệ thống mạng của họ đã được cập nhật lên phiên bản vá. Ngoài lỗ hổng cơ bản này, 24 lỗ hổng và lỗi khác cũng đã được sửa trong bản cập nhật mới bao gồm Lỗ hổng thực thi mã từ xa của Cisco Webex và Lỗ hổng ghi đè tệp tùy ý của giải pháp Cisco SD-WAN.

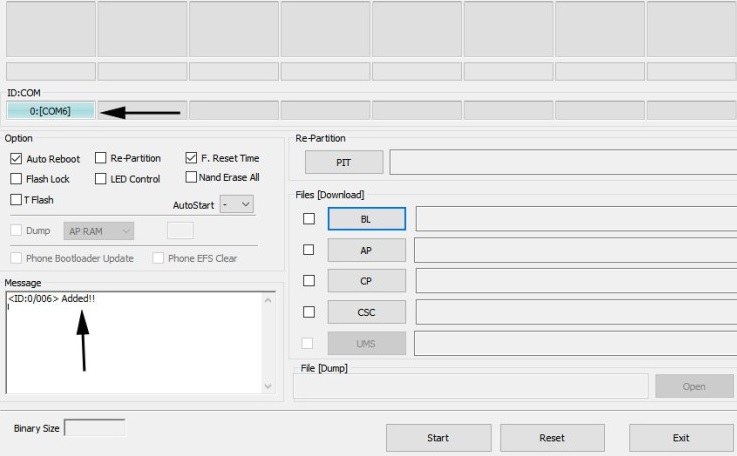

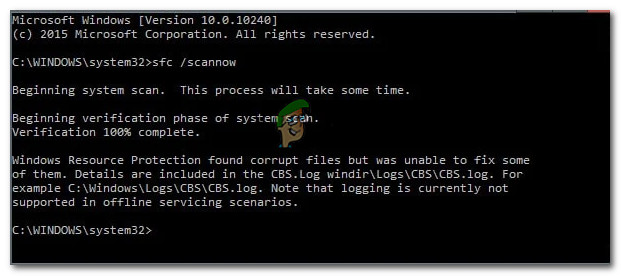

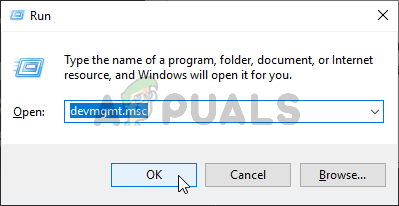

Để đảm bảo rằng hệ thống được cập nhật, quản trị viên được yêu cầu kiểm tra thiết bị của họ trong CLI thiết bị bằng cách nhập lệnh about.sh. Thao tác này sẽ cung cấp đầu ra cho quản trị viên về phiên bản đang được sử dụng và liệu có bất kỳ bản vá lỗi nào được áp dụng cho nó hay không. Bất kỳ thiết bị nào sử dụng phiên bản dưới 18.2.0 đều dễ bị tấn công. Điều này bao gồm điện thoại di động, máy tính bảng, máy tính xách tay và bất kỳ thiết bị nào khác mà doanh nghiệp đang giám sát bằng Cisco.

24 lỗ hổng và lỗi có trong bản cập nhật phiên bản 18.2.0. Cisco / Appuals