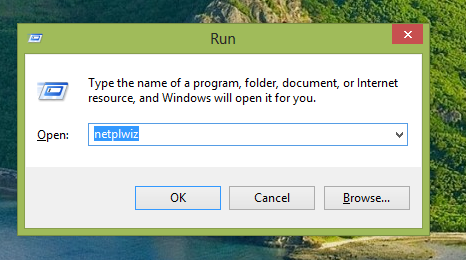

Giao diện MITMWEB. MITMProxy

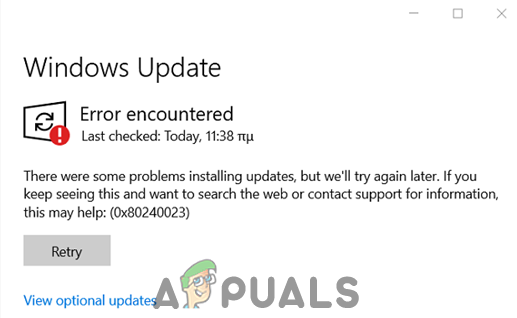

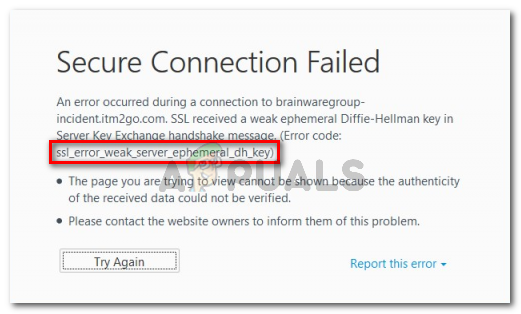

Các CVE-2018-14505 nhãn đã được cấp cho một lỗ hổng được phát hiện trong giao diện người dùng dựa trên web của Mitmproxy, mitmweb. Lỗ hổng ban đầu được gặp phải bởi Josef Gajdusek ở Prague, người đã mô tả rằng việc thiếu bảo vệ chống lại sự liên kết DNS trong giao diện mitmweb có thể dẫn đến các trang web độc hại truy cập dữ liệu hoặc chạy từ xa các tập lệnh Python tùy ý trên hệ thống tệp bằng cách đặt tùy chọn cấu hình tập lệnh.

Một bằng chứng về khái niệm cũng được cung cấp bởi Gajdusek để giới thiệu một khả năng khai thác.

Bằng chứng khái niệm này dựa trên một bằng chứng khái niệm chung có liên quan chặt chẽ khác của Travis Ormandy.

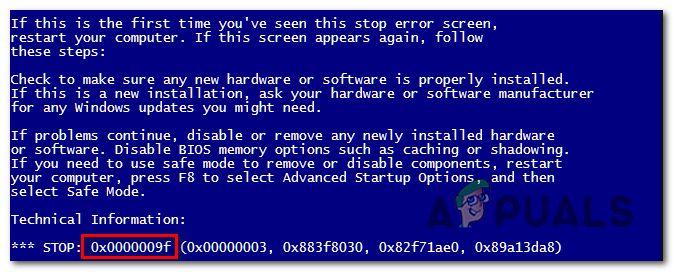

Có vẻ như cách tốt nhất để giảm thiểu điều này ngay lập tức là làm cho tên máy chủ khớp với nhau '(localhost | d + . D + . D + . D +)' để người dùng có thể tránh lỗ hổng DNS rebinding trong khi có thể truy cập mitmweb từ các máy chủ khác. Một giải pháp lâu dài hơn sẽ đòi hỏi việc áp dụng giải pháp kiểu jupyter trong đó giao diện web sẽ được bảo vệ bằng mật khẩu và sẽ chuyển mã thông báo truy cập đến lệnh gọi webbrowser.open. Danh sách trắng dựa trên tiêu đề máy chủ cũng có thể được triển khai để đạt được hiệu quả tương tự cho phép máy chủ lưu trữ cục bộ hoặc truy cập địa chỉ IP theo mặc định. Hỗ trợ ipv6 mã để cải thiện khả năng bảo vệ chống lại sự ràng buộc DNS đã được viết bởi nhà phát triển mitmproxy và nghiên cứu sinh tiến sĩ Maximilian Hils để phản hồi việc đăng ký lỗ hổng này với CVE MITER.