Apple, Inc., C-Net

Mặc dù macOS có tiếng là hoạt động như một môi trường Unix an toàn, nhưng có vẻ như các nhà phát triển bên thứ ba về mặt lý thuyết có thể sử dụng API ký mã của Apple để đánh lừa các dịch vụ bảo mật của hệ điều hành. Sau đó, những công cụ này có thể tin rằng mã độc hại nhúng đã được Apple ký và do đó an toàn để chạy bất kể nó làm gì.

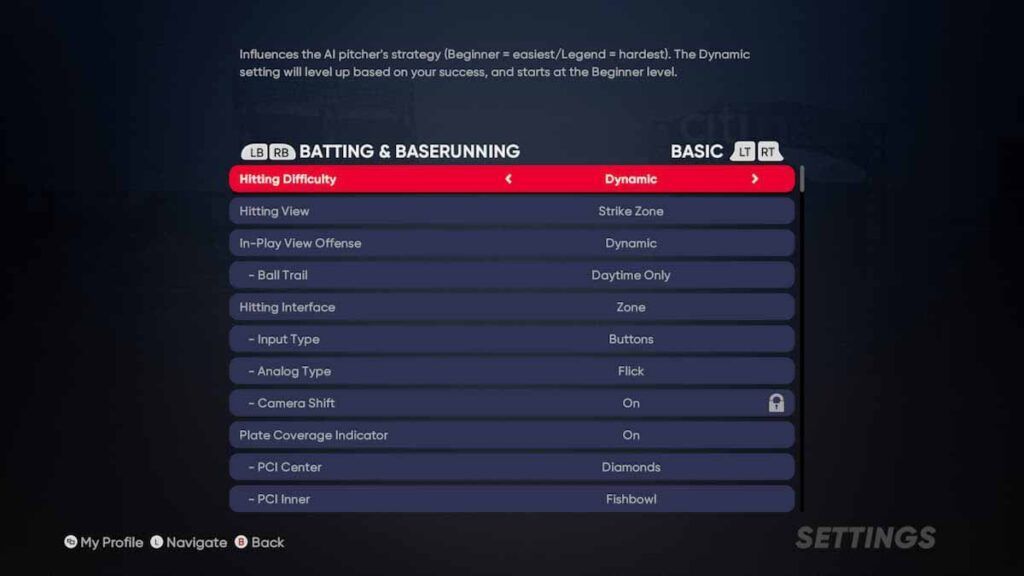

Ký mã là một cách tuyệt vời để loại bỏ mã không đáng tin cậy để các quy trình duy nhất đang chạy trên hệ thống là những quy trình an toàn để thực thi. Cả macOS và iOS đều sử dụng chữ ký để xác nhận mã nhị phân Mach-O cũng như các gói ứng dụng, nhưng có vẻ như các chuyên gia hồi đầu tuần đã tìm ra cách phá hoại hệ thống này.

Theo các nhà nghiên cứu infosec, phần lớn các sản phẩm bảo mật sử dụng một phương pháp xác minh chữ ký mật mã bị lỗi, khiến chúng xem mã có khả năng không được ký như đã được Apple ký.

Tuy nhiên, có vẻ như các công cụ riêng của Apple đã triển khai các API đúng cách. Do đó, phương pháp khai thác lỗ hổng bảo mật hơi kỳ quặc và phụ thuộc ít nhất một phần vào cách thức hoạt động của các mã nhị phân béo.

Ví dụ: một nhà nghiên cứu bảo mật đã kết hợp một chương trình hợp pháp do Apple ký và trộn nó với một tệp nhị phân được i386 biên dịch nhưng dành cho máy tính Macintosh dòng x86_64.

Do đó, kẻ tấn công sẽ phải lấy một tệp nhị phân hợp pháp từ một bản cài đặt macOS sạch và sau đó thêm thứ gì đó vào đó. Dòng loại CPU trong hệ nhị phân mới sau đó phải được đặt thành một thứ gì đó lạ và không hợp lệ để làm cho nó trông giống như nó không phải là bản gốc của chipset chủ vì điều này sẽ hướng dẫn hạt nhân bỏ qua mã hợp pháp và bắt đầu thực thi tùy ý các quy trình được thêm sau đó xuống dòng.

Tuy nhiên, các kỹ sư của Apple không coi lỗ hổng bảo mật là một mối đe dọa lớn như tại thời điểm viết bài này. Nó sẽ yêu cầu một cuộc tấn công kỹ thuật xã hội hoặc lừa đảo để người dùng cho phép cài đặt một khai thác. Tuy nhiên, một số nhà phát triển bên thứ ba đã phát hành các bản vá hoặc có kế hoạch phát hành chúng.

Người dùng đang sử dụng bất kỳ công cụ bảo mật nào bị ảnh hưởng được khuyến khích cập nhật ngay khi có các bản vá để ngăn chặn các sự cố trong tương lai, mặc dù chưa phát sinh việc sử dụng khai thác này.

Thẻ Bảo mật của Apple hệ điều hành Mac