AVTech CCTV Nhà sản xuất. Lakson

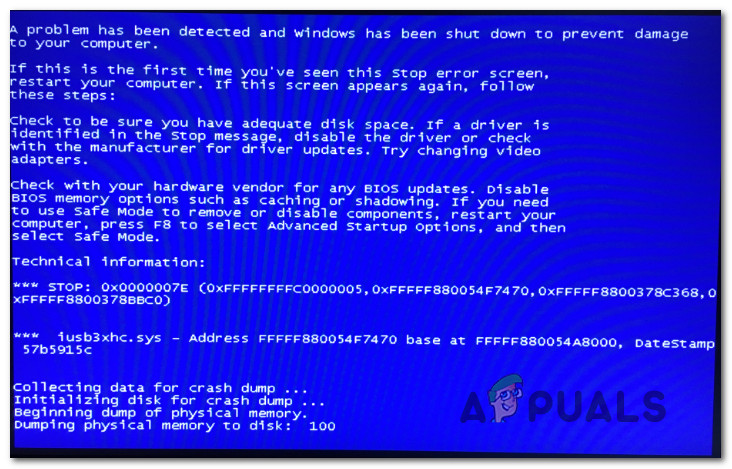

An AVTech khai thác thiết bị đã được công nhận vào tháng 10 năm 2016 sau một tham mưu được phát hành bởi Phòng thí nghiệm Nghiên cứu và Phân tích Đánh giá An ninh. Việc khai thác đã chỉ ra 14 lỗ hổng trong DVR, NVR, camera IP, và các thiết bị tương tự cũng như tất cả phần sụn của nhà sản xuất camera quan sát. Các lỗ hổng này bao gồm: lưu trữ bản rõ của mật khẩu quản trị, thiếu bảo vệ CSRF, tiết lộ thông tin chưa được xác thực, SSRF chưa được xác thực trong thiết bị DVR, chèn lệnh chưa được xác thực trong thiết bị DVR, bỏ qua xác thực # 1 & 2, tải xuống tệp chưa được xác thực từ gốc web, bỏ qua captcha đăng nhập # 1 & 2 và HTTPS được sử dụng mà không có xác minh chứng chỉ cũng như ba loại lỗ hổng chèn lệnh đã được xác thực.

Một chuyên gia lập trình phần mềm độc hại, EliteLands, đang nghiên cứu thiết kế một mạng botnet tận dụng các lỗ hổng này để thực hiện các cuộc tấn công DDoS, đánh cắp thông tin, spam và tự cấp quyền truy cập vào thiết bị bị tấn công. Tin tặc tuyên bố rằng anh ta không có ý định sử dụng mạng botnet này để đặc biệt thực hiện các cuộc tấn công như vậy nhưng để cảnh báo mọi người về khả năng mà những kẻ khai thác lỗ hổng này gây ra. Cũng giống như botnet Hide ‘N Seek gần đây đã hoạt động để hack các thiết bị AVTech, botnet mới có tên“ Death ”này nhằm mục đích làm điều tương tự với một đoạn mã bóng bẩy hơn. Ý định của EliteLands đã được tiết lộ bởi nhà nghiên cứu của NewSky Security, Ankit Anubhav, người đã tiết lộ với Bleeping Computer rằng EliteLands nói: “Mạng botnet Death chưa tấn công bất cứ điều gì lớn nhưng tôi biết nó sẽ làm được. Mục đích của mạng botnet Death ban đầu chỉ là ddos nhưng tôi có một kế hoạch lớn hơn về nó. Tôi thực sự không sử dụng nó cho các cuộc tấn công chỉ để khách hàng biết được sức mạnh của nó. '

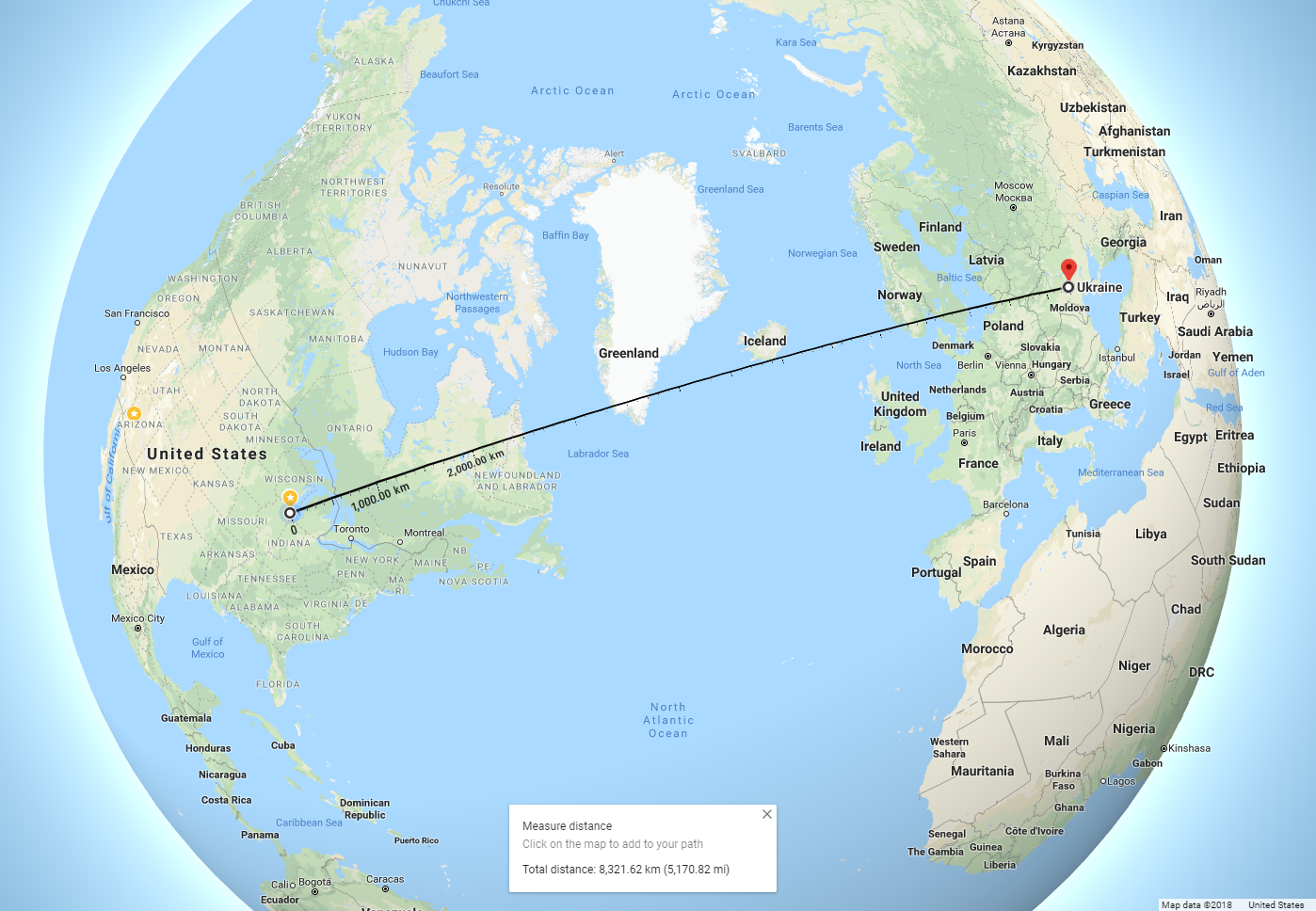

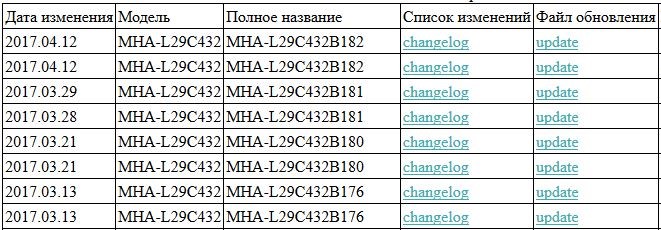

Kể từ tháng 3 năm 2017, AVTech đã hợp tác với SEARCH-Lab để cải thiện hệ thống bảo mật trên thiết bị của họ. Các bản cập nhật chương trình cơ sở đã được gửi đi để vá một số vấn đề nhưng vẫn còn một số lỗ hổng. Death Botnet hoạt động để khai thác các lỗ hổng còn lại để truy cập vào mạng CCTV của AVTech và các thiết bị IoT của nó, khiến người dùng các sản phẩm của thương hiệu này gặp rủi ro cao. Lỗ hổng cụ thể làm cho tất cả điều này có thể xảy ra là lỗ hổng chèn lệnh trong các thiết bị, khiến chúng đọc mật khẩu dưới dạng lệnh shell. Anubhav giải thích rằng EliteLands sử dụng tài khoản ổ ghi để thực thi tải trọng trên các thiết bị và lây nhiễm chúng, và theo ông, hơn 130.000 thiết bị AVTech dễ bị khai thác trước đây và 1200 thiết bị như vậy vẫn có thể bị tấn công bằng cơ chế này.

Tháng trước, AVTech ra mắt bảo mật bản tin cảnh báo người dùng về nguy cơ bị các cuộc tấn công này và khuyến cáo người dùng thay đổi mật khẩu. Tuy nhiên, đây không phải là một giải pháp. Các bản cập nhật chương trình cơ sở trước đây từ công ty đã làm việc để giảm số lượng lỗ hổng có thể khai thác nhưng các bản cập nhật tiếp theo như vậy được yêu cầu để giảm thiểu hoàn toàn rủi ro gây ra.